Einführung in das IT-Risikomanagement: Wie kleine Unternehmen Risiken bewerten und minimieren können

In der heutigen digitalen Ära ist die Informationstechnologie (IT) das Rückgrat kleiner Unternehmen, die ihre Prozesse optimieren, ihre Produktivität steigern und global konkurrieren wollen. Doch mit der zunehmenden Abhängigkeit von IT-Systemen steigen auch die Risiken. Cyberangriffe, Datenverlust und Systemausfälle können gravierende Folgen haben, von finanziellen Einbußen bis hin zum Verlust des Kundenvertrauens. Deshalb ist ein effektives IT-Risikomanagement für kleine Unternehmen unerlässlich. Dieser Artikel zeigt, wie kleine Unternehmen IT-Risiken bewerten und minimieren können, und motiviert zur sofortigen Umsetzung dieser Strategien.

Verstehen, was IT-Risikomanagement bedeutet

IT-Risikomanagement ist der Prozess der Identifikation, Analyse und Minderung von Risiken, die mit der Nutzung von Informationstechnologie verbunden sind. Es umfasst Maßnahmen zum Schutz von Vermögenswerten, Daten und IT-Systemen vor internen und externen Bedrohungen. Das Ziel ist, die Wahrscheinlichkeit und Auswirkungen von IT-bezogenen Vorfällen zu reduzieren und so die Geschäftskontinuität zu sichern.

Schritt 1: Identifizieren Sie Ihre IT-Risiken

Der erste Schritt im IT-Risikomanagement ist die Identifizierung potenzieller Risiken. Dazu gehören Cyberangriffe, Datenlecks, Hardwareausfälle und Softwarebugs. Kleine Unternehmen sollten regelmäßige Risikobewertungen durchführen, um neue und bestehende Bedrohungen zu erkennen.

Beispiel: Stellen Sie sich vor, Ihr Unternehmen nutzt einen E-Mail-Service. Ein potentielles Risiko könnte ein Phishing-Angriff sein, bei dem jemand versucht, durch gefälschte E-Mails an sensible Daten wie Passwörter zu kommen.

Schritt 2: Bewerten Sie die Risiken

Nachdem die Risiken identifiziert wurden, müssen sie bewertet werden. Fragen Sie sich: Wie wahrscheinlich ist ein bestimmtes Risiko? Welche Auswirkungen hätte es auf Ihr Geschäft? Die Bewertung hilft Ihnen, Prioritäten zu setzen und Ressourcen effizient zu verteilen.

Beispiel: Nehmen wir das Phishing-Risiko. Die Wahrscheinlichkeit eines Angriffs mag hoch sein, da kleine Unternehmen oft leichtere Ziele sind. Die Auswirkung könnte enorm sein, wenn dadurch Zugang zu Kundeninformationen oder Finanzdaten erlangt wird. Dies würde es zu einem hochpriorisierten Risiko machen.

Schritt 3: Entwickeln Sie eine Risikominderungsstrategie

Basierend auf der Risikobewertung sollten kleine Unternehmen Strategien entwickeln, um Risiken zu minimieren. Dazu gehören technische Maßnahmen wie Firewalls und Antivirensoftware, organisatorische Maßnahmen wie Schulungen für Mitarbeiter und Notfallpläne für den Fall eines IT-Sicherheitsvorfalls.

Beispiel: Um das Risiko eines Phishing-Angriffs zu minimieren, könnten Sie eine Zwei-Faktor-Authentifizierung für den E-Mail-Zugang einführen und regelmäßige Schulungen für Mitarbeiter anbieten, um sie über die Erkennung von Phishing-Versuchen zu informieren.

Schritt 4: Implementieren Sie Ihre Strategie

Die entwickelten Strategien müssen konsequent umgesetzt werden. Dazu gehört die Installation und Wartung von Sicherheitssoftware, die Durchführung regelmäßiger Backups und die Schulung der Mitarbeiter in Sicherheitspraktiken.

Beispiel: Für die Zwei-Faktor-Authentifizierung richten Sie diese Funktion bei Ihrem E-Mail-Provider ein und informieren dann alle Mitarbeiter, wie sie diese für ihre Konten aktivieren können. Zusätzlich organisieren Sie eine Schulungssession mit einem Experten, der erklärt, wie man Phishing-E-Mails erkennt und darauf reagiert.

Schritt 5: Überwachen und überprüfen Sie regelmäßig

IT-Risikomanagement ist ein kontinuierlicher Prozess. Technologien entwickeln sich weiter, und neue Bedrohungen tauchen auf. Kleine Unternehmen sollten ihre Risikomanagementpraktiken regelmäßig überprüfen und anpassen, um Schritt zu halten.

Beispiel: Sie könnten jeden Monat überprüfen, ob alle Mitarbeiter die Zwei-Faktor-Authentifizierung aktiviert haben und ob es Versuche von Phishing-Angriffen gab. Außerdem könnten Sie halbjährlich eine Auffrischungsschulung zum Thema Phishing durchführen, um neue Mitarbeiter zu schulen und vorhandenes Wissen zu aktualisieren.

Übersicht Risiken

Für kleine Unternehmen ist es entscheidend, ein breites Spektrum an Risiken zu berücksichtigen, um ihre IT-Infrastruktur und Daten effektiv zu schützen. Hier ist eine Liste von Risiken, die regelmäßig überprüft werden sollten:

- Cyberangriffe: Dazu gehören Phishing, Ransomware, Malware und andere Arten von Angriffen, die darauf abzielen, Zugang zu sensiblen Informationen zu erlangen oder Systeme zu beschädigen.

- Datenverlust: Risiken durch Hardwareausfälle, Softwareprobleme oder menschliche Fehler, die zum Verlust wichtiger Geschäftsdaten führen können.

- Datenlecks: Unbeabsichtigtes oder böswilliges Teilen sensibler Informationen, die zu finanziellen Verlusten und Reputationsschäden führen können.

- Systemausfälle: Ausfallzeiten von kritischen IT-Systemen, die Geschäftsprozesse unterbrechen und zu Produktivitätsverlusten führen.

- Unzureichende Datensicherung und Wiederherstellungsstrategien: Fehlen von angemessenen Backup-Lösungen und Notfallplänen für den Fall eines Datenverlusts.

- Unautorisierte Zugriffe: Zugriff durch unbefugte Personen auf IT-Systeme und Daten, was zu Informationsdiebstahl und anderen Sicherheitsverletzungen führen kann.

- Unsichere Netzwerke: Schwachstellen in der Netzwerksicherheit, die es Angreifern ermöglichen, Daten abzufangen oder in Systeme einzudringen.

- Compliance-Verstöße: Nichteinhaltung gesetzlicher und regulatorischer Anforderungen, die zu Bußgeldern und rechtlichen Problemen führen können.

- Insider-Bedrohungen: Risiken durch Mitarbeiter, die wissentlich oder unwissentlich IT-Sicherheitsrichtlinien verletzen oder sensible Daten kompromittieren.

- Physische Sicherheitsrisiken: Diebstahl oder Beschädigung von Hardware, Naturkatastrophen oder andere Ereignisse, die physische Schäden an IT-Infrastrukturen verursachen können.

- Veraltete Software und Hardware: Sicherheitsrisiken durch nicht aktualisierte Systeme, die bekannte Schwachstellen aufweisen.

- Schwachstellen im Drittanbieter-Management: Risiken, die mit der Nutzung von Diensten und Produkten externer Anbieter verbunden sind, einschließlich Cloud-Diensten.

- Mangel an IT-Sicherheitsschulungen für Mitarbeiter: Unwissenheit oder Nachlässigkeit der Mitarbeiter bezüglich Sicherheitspraktiken, was zu vermehrten Sicherheitsvorfällen führen kann.

- Mobile Sicherheitsrisiken: Gefahren, die mit der Nutzung von mobilen Geräten und Apps für geschäftliche Zwecke verbunden sind, einschließlich Diebstahl und Datenlecks.

- Social Engineering: Manipulative Techniken, die darauf abzielen, Mitarbeiter zu täuschen, um an sensible Informationen zu gelangen.

Durch die regelmäßige Überprüfung und Bewertung dieser Risiken können kleine Unternehmen angemessene Schutzmaßnahmen implementieren, um ihre IT-Infrastruktur und Daten zu sichern.

Tools und Techniken zur Risikobewertung

Techniken der Risikobewertung

Qualitative Risikobewertung: Diese Methode verwendet Beschreibungen oder Kategorien zur Bewertung der Wahrscheinlichkeit und Auswirkungen von Risiken. Sie basiert oft auf Expertenmeinungen und Erfahrungen. Workshops, Interviews und Brainstorming-Sessions sind gängige Ansätze, um qualitative Daten zu sammeln.

Quantitative Risikobewertung: Hierbei werden numerische Werte verwendet, um Risiken zu messen, etwa durch finanzielle Kosten oder Wahrscheinlichkeitsprozentsätze. Techniken wie die Fault Tree Analysis (FTA) oder die Event Tree Analysis (ETA) können zum Einsatz kommen, um die Wahrscheinlichkeit und die Auswirkungen von Risikoereignissen quantitativ zu analysieren.

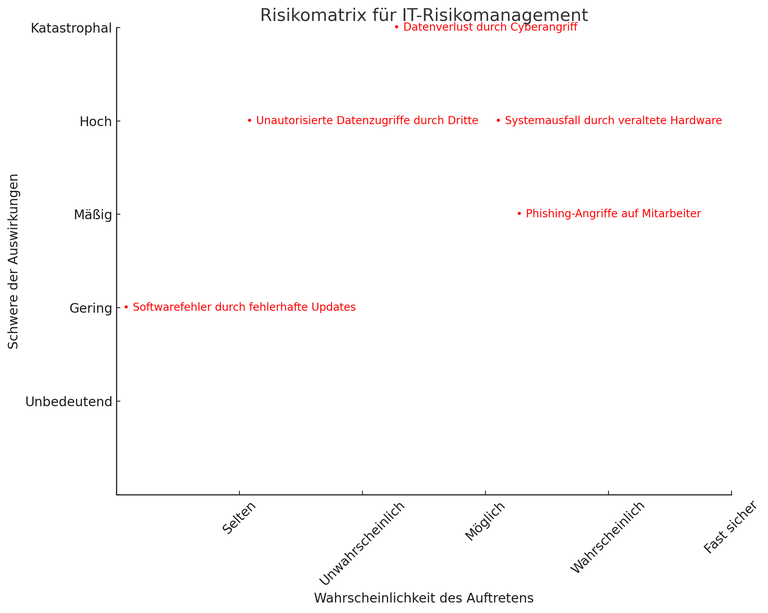

Risikomatrix: Eine Risikomatrix kombiniert qualitative und quantitative Ansätze, indem sie Risiken in einer Matrix nach ihrer Wahrscheinlichkeit und ihren Auswirkungen einordnet. Dies hilft, Prioritäten zu setzen und Ressourcen effizient zu allozieren.

SWOT-Analyse (Stärken, Schwächen, Chancen, Bedrohungen): Diese Technik kann verwendet werden, um interne und externe Faktoren zu bewerten, die das IT-Risikomanagement beeinflussen.

Szenarioanalyse: Bei dieser Methode werden potenzielle Zukunftsszenarien entwickelt, um die Auswirkungen verschiedener Risikoereignisse auf Geschäftsprozesse zu verstehen.

Tools für die Risikobewertung

GRC-Software (Governance, Risk Management, and Compliance): Diese Plattformen bieten integrierte Tools zur Durchführung von Risikobewertungen, einschließlich der Erstellung von Risikomatrizen, der Dokumentation von Risikoanalysen und der Verwaltung von Compliance-Anforderungen.

GRC-Beispiele die für KMUs interessant sind:

- Eramba: Eramba ist eine beliebte Open-Source-GRC-Plattform, die umfassende Funktionen für Risikomanagement, Compliance, Audit-Management und vieles mehr bietet. Es gibt eine Community-Edition, die kostenlos genutzt werden kann, und sie bietet genug Flexibilität, um die meisten Grundbedürfnisse im Bereich GRC zu erfüllen.

- Monarc: Spezialisiert auf Risikomanagement, bietet Monarc (Method for an Optimised Analysis of Risks) einen strukturierten Ansatz zur Bewertung und Behandlung von Risiken, insbesondere im Kontext der Informationssicherheit. Dieses Tool könnte besonders für KMUs nützlich sein, die ihre Prozesse im Bereich IT-Sicherheitsrisikomanagement verbessern möchten.

- Open-Audit: Dieses Tool konzentriert sich auf das IT-Audit und das Bestandsmanagement und kann KMUs dabei helfen, ihre IT-Assets effektiv zu verwalten und Compliance-Anforderungen in Bezug auf ihre IT-Infrastruktur zu erfüllen.

- Keycloak: Für KMUs, die ihre Anstrengungen im Bereich Identity und Access Management (IAM) als Teil ihrer GRC-Strategie verstärken möchten, bietet Keycloak eine umfassende Open-Source-Lösung. Es unterstützt Single Sign-On (SSO), Authentifizierung und Autorisierungsmanagement.

Risikobewertungs-Software: Spezialisierte Tools wie CRISAM, RiskWatch oder Qualys bieten Funktionalitäten zur Durchführung quantitativer und qualitativer Risikobewertungen, einschließlich automatisierter Schwachstellenanalysen und Compliance-Checks.

Risikobewertungs-Beispiele die für KMUs interessant sind:

- Eramba: Wie bereits erwähnt, ist Eramba eine Open-Source-GRC-Plattform, die auch für Risikobewertungen verwendet werden kann. Es unterstützt qualitative Risikoanalysen und bietet Funktionen für das Management von Compliance und Audits. Für KMUs, die eine integrierte Lösung suchen, kann Eramba eine gute Wahl sein.

- OpenVAS: Für Unternehmen, die einen Fokus auf Schwachstellenmanagement legen, ist OpenVAS (Open Vulnerability Assessment System) eine leistungsstarke Open-Source-Lösung. Es bietet automatisierte Scans und Schwachstellenanalysen, die eine wichtige Komponente in der Risikobewertungsphase darstellen.

- SimpleRisk: SimpleRisk ist ein weiteres Open-Source-Risikomanagement-Tool, das sich durch seine Benutzerfreundlichkeit und die Fähigkeit, komplexe Risikomanagement-Aufgaben zu vereinfachen, auszeichnet. Es ermöglicht quantitative und qualitative Risikoanalysen und unterstützt bei der Erstellung von Risikomatrizen und der Durchführung von Compliance-Checks.

- OWASP ZAP (Zed Attack Proxy): Für KMUs, deren Risikobewertung sich stark auf Webanwendungen konzentriert, bietet OWASP ZAP umfangreiche Funktionen zur Erkennung von Sicherheitslücken. Als Open-Source-Tool ist es besonders für die Durchführung von automatisierten und manuellen Tests von Webanwendungen geeignet.

- Qualys Community Edition: Qualys bietet eine kostenlose Community Edition seines Vulnerability Management- und Compliance-Scanning-Tools. Diese Edition könnte für KMUs nützlich sein, die mit begrenzten Ressourcen arbeiten, aber dennoch von der leistungsstarken Technologie von Qualys für ihre Sicherheits- und Compliance-Anforderungen profitieren möchten.

Umfrage- und Fragebogen-Tools: Plattformen wie SurveyMonkey oder Google Forms können für die Datenerhebung im Rahmen qualitativer Risikobewertungen genutzt werden, indem sie die Erfassung von Einschätzungen und Meinungen von Stakeholdern vereinfachen.

Datenanalyse-Software: Tools wie Microsoft Excel oder spezialisierte statistische Softwarepakete wie SPSS oder R können für quantitative Analysen verwendet werden, um Risikodaten zu modellieren und Wahrscheinlichkeiten sowie potenzielle Auswirkungen zu berechnen.

Projektmanagement-Software: Tools wie Redmine, Trello oder Microsoft Project können helfen, Risikobewertungsprojekte zu organisieren, Fortschritte zu verfolgen und Kommunikation zwischen Teammitgliedern zu erleichtern.

Handeln Sie jetzt!

Die Implementierung eines effektiven IT-Risikomanagements ist keine Option, sondern eine Notwendigkeit für kleine Unternehmen. Beginnen Sie heute, indem Sie Ihre IT-Risiken identifizieren und bewerten. Entwickeln Sie eine maßgeschneiderte Risikominderungsstrategie und setzen Sie diese um. Vergessen Sie nicht, Ihre Maßnahmen regelmäßig zu überprüfen und anzupassen. Durch proaktives Handeln können Sie Ihr Unternehmen vor den vielfältigen IT-Risiken schützen und eine sichere Grundlage für Ihr Wachstum schaffen.

Erinnern Sie sich: In der Welt der IT-Sicherheit ist Vorsorge besser als Nachsorge. Indem Sie jetzt handeln, minimieren Sie Risiken und sichern die Zukunft Ihres Unternehmens.

Resourcen

Buchtipp

Praxisorientiertes IT-Risikomanagement: Konzeption, Implementierung und Überprüfung

Beispiel Swat Analyse

Die SWOT-Analyse ist ein strategisches Planungsinstrument, das verwendet wird, um die Stärken, Schwächen, Chancen und Bedrohungen eines Projekts oder Unternehmens zu bewerten. Im Kontext des IT-Risikomanagements kann eine SWOT-Analyse dabei helfen, die Effektivität der IT-Sicherheitsmaßnahmen zu bewerten und Bereiche für Verbesserungen zu identifizieren. Hier ist ein Beispiel für eine SWOT-Analyse zum IT-Risikomanagement:

Stärken (Strengths)

- Fachkenntnisse im Team: Das Vorhandensein eines Teams mit hoher Fachkompetenz im Bereich IT-Sicherheit und Risikomanagement.

- Robuste Sicherheitsinfrastruktur: Eine starke und moderne IT-Infrastruktur mit aktuellen Sicherheitsmaßnahmen zum Schutz vor Cyberangriffen.

- Effektive Risikobewertungsverfahren: Die Implementierung effektiver Verfahren zur Identifikation und Bewertung von IT-Risiken, einschließlich regelmäßiger Penetrationstests und Sicherheitsaudits.

- Gute Compliance: Einhaltung relevanter Gesetze und Normen, wie GDPR, ISO 27001, die zur Stärkung des Vertrauens bei Kunden und Partnern beiträgt.

Schwächen (Weaknesses)

- Ressourcenbeschränkungen: Begrenzte finanzielle und personelle Ressourcen können die Fähigkeit zur Umsetzung umfassender Sicherheitsmaßnahmen einschränken.

- Mangel an Bewusstsein: Unzureichendes Sicherheitsbewusstsein unter den Mitarbeitern, was zu riskantem Verhalten wie Phishing-Angriffen führen kann.

- Veraltete Systeme: Einige veraltete IT-Systeme und Software, die nicht regelmäßig aktualisiert werden, erhöhen das Sicherheitsrisiko.

- Komplexität der IT-Infrastruktur: Eine komplexe und heterogene IT-Landschaft, die das Risikomanagement und die schnelle Reaktion auf Sicherheitsvorfälle erschwert.

Chancen (Opportunities)

- Technologische Fortschritte: Die Nutzung neuer Technologien wie Künstliche Intelligenz und Maschinelles Lernen zur Verbesserung der Erkennung und Reaktion auf Sicherheitsbedrohungen.

- Schulungsprogramme: Entwicklung und Implementierung umfassender Schulungsprogramme für Mitarbeiter zur Verbesserung des Sicherheitsbewusstseins.

- Partnerschaften: Zusammenarbeit mit externen Sicherheitsexperten und Unternehmen, um Zugang zu spezialisiertem Wissen und erweiterten Sicherheitslösungen zu erhalten.

- Standardisierung: Standardisierung und Vereinfachung der IT-Infrastruktur zur Verbesserung des Risikomanagements.

Bedrohungen (Threats)

- Cyberangriffe: Zunahme und Weiterentwicklung von Cyberbedrohungen, einschließlich Ransomware, Phishing und DDoS-Angriffen.

- Schnelllebige Technologie: Die schnelle Entwicklung der Technologielandschaft kann bestehende Sicherheitsmaßnahmen schnell veralten lassen.

- Regulatorische Änderungen: Neue oder sich ändernde gesetzliche Anforderungen können zusätzliche Compliance-Herausforderungen darstellen.

- Interne Sicherheitsvorfälle: Das Risiko interner Sicherheitsverletzungen durch Mitarbeiter oder Dritte, die Zugang zu sensiblen Informationen haben.

Beispiel Risikomatrix

Niedriges Risiko: Geringe Wahrscheinlichkeit und geringe Auswirkungen. Diese Risiken können akzeptiert oder durch einfache Maßnahmen minimiert werden.

Mittleres Risiko: Moderate Wahrscheinlichkeit oder Auswirkungen. Diese Risiken erfordern eine detaillierte Überprüfung, um zu entscheiden, ob sie gemindert werden sollen.

Hohes Risiko: Hohe Wahrscheinlichkeit und/oder Auswirkungen. Diese Risiken müssen sofort angegangen werden, um Schäden zu vermeiden.

Beispiel: Quantitative Risikobewertung für ein IT-Projekt

Nehmen wir an, ein Unternehmen plant die Einführung eines neuen IT-Systems und möchte das Risiko eines Datenverlusts quantitativ bewerten. Die folgenden Schritte illustrieren, wie eine quantitative Risikobewertung durchgeführt werden könnte:

- Risiko Identifikation

Risiko: Datenverlust durch Cyberangriff - Wahrscheinlichkeit des Auftretens

Wahrscheinlichkeit: Nach Analyse historischer Daten und Branchenberichte wird geschätzt, dass die Wahrscheinlichkeit eines relevanten Cyberangriffs bei 20% pro Jahr liegt. - Quantifizierung der Auswirkungen

Direkte Kosten: Kosten für die Wiederherstellung der Daten, Schadensersatz, Strafen wegen Nichteinhaltung von Vorschriften werden auf 500.000 Euro geschätzt.

Indirekte Kosten: Einschließlich Reputationsschäden, Kundenverlust und Umsatzeinbußen, geschätzt auf weitere 1.000.000 Euro. - Erwarteter Verlust (Annual Loss Expectancy - ALE)

Die ALE wird berechnet, indem die Wahrscheinlichkeit eines Risikoereignisses mit dessen potenziellen Auswirkungen multipliziert wird. Für unser Beispiel:

ALE=Wahrscheinlichkeit des Auftretens×Gesamtauswirkung

ALE=20%×(500.000 Euro+1.000.000 Euro)ALE=20%×(500.000Euro+1.000.000Euro) - Entscheidungsfindung

Basierend auf der ALE kann das Unternehmen entscheiden, ob es in zusätzliche Sicherheitsmaßnahmen investieren soll, um das Risiko zu verringern. Zum Beispiel könnte die Implementierung einer verbesserten Sicherheitsinfrastruktur Kosten von 200.000 Euro verursachen, aber die Wahrscheinlichkeit eines Datenverlusts um die Hälfte reduzieren.

Lassen Sie uns die ALE berechnen, um zu sehen, wie diese Zahlen die Entscheidungsfindung beeinflussen könnten.

Die Berechnung ergibt:

Ursprünglicher erwarteter Verlust (ALE) vor Risikominderung: 300.000 Euro pro Jahr

Erwarteter Verlust (ALE) nach Risikominderung: 150.000 Euro pro Jahr

Durch die Implementierung der Sicherheitsmaßnahmen, die 200.000 Euro kosten, reduziert sich der ALE von 300.000 Euro auf 150.000 Euro. Die Nettoersparnis, nach Abzug der Kosten für die Sicherheitsmaßnahmen, ist allerdings negativ (-50.000 Euro). Dies bedeutet, dass die Kosten für die Sicherheitsmaßnahmen in diesem Fall höher sind als die Einsparungen durch die Reduzierung des erwarteten Verlusts.

Diese Berechnung zeigt, dass die Entscheidung, in zusätzliche Sicherheitsmaßnahmen zu investieren, nicht nur auf der Basis der Reduzierung des Risikos getroffen werden sollte. Es müssen auch die Kosten der Risikominderung und deren Verhältnis zum reduzierten Risiko berücksichtigt werden. In diesem Beispiel könnte das Unternehmen zu dem Schluss kommen, dass die Investition in die Sicherheitsmaßnahmen finanziell nicht gerechtfertigt ist, es sei denn, es gibt andere qualitative Faktoren, wie die Verbesserung des Kundenvertrauens, die ebenfalls in Betracht gezogen werden sollten.

Beispiel Qualitative Risikobewertung für ein Softwareentwicklungsprojekt

Schritt 1: Risikoidentifikation

Im Rahmen der Planungsphase eines Softwareentwicklungsprojekts identifiziert das Projektteam mehrere potenzielle Risiken, die den Projekterfolg beeinträchtigen könnten. Einige dieser Risiken umfassen:

- Technologische Risiken: Einsatz neuer, unerprobter Technologien.

- Zeitliche Risiken: Unrealistische Zeitpläne, die zu Überstunden und Qualitätsmängeln führen könnten.

- Personelle Risiken: Mangel an erfahrenen Entwicklern.

- Finanzielle Risiken: Überschreitung des Budgets.

Schritt 2: Risikobewertung

Das Team bewertet jedes Risiko qualitativ hinsichtlich seiner Wahrscheinlichkeit des Auftretens und der Schwere der Auswirkungen auf das Projekt. Die Bewertung erfolgt oft in Kategorien wie "niedrig", "mittel" und "hoch".

- Technologische Risiken: Wahrscheinlichkeit - Mittel; Auswirkungen - Hoch.

- Zeitliche Risiken: Wahrscheinlichkeit - Hoch; Auswirkungen - Mittel.

- Personelle Risiken: Wahrscheinlichkeit - Niedrig; Auswirkungen - Hoch.

Finanzielle Risiken: Wahrscheinlichkeit - Mittel; Auswirkungen - Mittel.

Schritt 3: Priorisierung

Basierend auf der qualitativen Bewertung priorisiert das Team die Risiken. Risiken mit einer hohen Kombination aus Wahrscheinlichkeit und Auswirkungen erhalten die höchste Priorität für Mitigationsstrategien.

- Technologische Risiken: Da diese Risiken sowohl eine mittlere Wahrscheinlichkeit als auch hohe Auswirkungen haben, werden sie als kritisch angesehen und benötigen sofortige Aufmerksamkeit.

- Personelle Risiken: Trotz der niedrigen Wahrscheinlichkeit erfordern die potenziell hohen Auswirkungen eine sorgfältige Planung, z. B. durch Schulung oder Einstellung zusätzlicher Ressourcen.

- Zeitliche und Finanzielle Risiken: Diese werden als wichtig eingestuft, da sie die Projektziele direkt beeinflussen können, jedoch mit geringerer Dringlichkeit als die technologischen Risiken behandelt.

Schritt 4: Entwicklung von Mitigationsstrategien

Für jedes priorisierte Risiko entwickelt das Team Strategien zur Risikominderung. Zum Beispiel:

- Technologische Risiken: Prototyping und frühzeitige Tests neuer Technologien.

- Zeitliche Risiken: Überprüfung und Anpassung des Projektzeitplans, Implementierung agiler Methoden.

- Personelle Risiken: Schulungsprogramme und ggf. Einstellung von Freelancern.

- Finanzielle Risiken: Regelmäßige Budgetüberprüfungen und Einrichtung eines Notfallfonds.

Fazit

Die qualitative Risikobewertung bietet einen effizienten Weg, um ein breites Spektrum an Risiken zu erfassen und Prioritäten für die Risikominderung zu setzen, besonders wenn quantitative Daten begrenzt oder nicht verfügbar sind. Sie fördert Diskussionen innerhalb des Teams über Unsicherheiten und deren potenzielle Auswirkungen, was zu einem besseren Verständnis der Risiken und effektiveren Managementstrategien führt.

Beispiel Szenarioanalyse

Ein Unternehmen plant ein großes Upgrade seiner IT-Systeme. Um potenzielle Risiken und Unsicherheiten zu bewältigen, führt das Projektteam eine Szenarioanalyse durch, die drei verschiedene Zukunftsszenarien umfasst: ein Best-Case-Szenario, ein Realistic-Case-Szenario und ein Worst-Case-Szenario.

Schritt 1: Definition der Szenarien

Best-Case-Szenario: Das Upgrade verläuft reibungslos, mit minimalen technischen Problemen. Das Projekt wird innerhalb des Zeitrahmens und des Budgets abgeschlossen. Die neuen Systeme führen sofort zu verbesserten Betriebsabläufen und Kosteneinsparungen.

Realistic-Case-Szenario: Beim Upgrade treten einige technische und logistische Probleme auf, die zu leichten Verzögerungen und Kostenüberschreitungen führen. Die Einarbeitungsphase für die neuen Systeme ist länger als erwartet, führt aber letztlich zu den gewünschten Verbesserungen.

Worst-Case-Szenario: Das Upgrade stößt auf erhebliche technische Schwierigkeiten, was zu erheblichen Verzögerungen und Kostenüberschreitungen führt. Einige der neuen Systeme erfüllen nicht die Erwartungen, was zu Betriebsunterbrechungen und der Notwendigkeit zusätzlicher Investitionen führt.

Schritt 2: Analyse der Auswirkungen

Für jedes Szenario bewertet das Team die potenziellen finanziellen, operationellen und strategischen Auswirkungen auf das Unternehmen. Dies beinhaltet die Betrachtung von Faktoren wie Kosten, Zeitpläne, Mitarbeiterproduktivität und Kundenzufriedenheit.

Schritt 3: Vorbereitung von Maßnahmenplänen

Basierend auf der Analyse erstellt das Team Maßnahmenpläne für jedes Szenario. Diese Pläne umfassen vorbereitende Schritte, um die positiven Ergebnisse des Best-Case-Szenarios zu maximieren, Strategien zur Bewältigung der Herausforderungen des Realistic-Case-Szenarios und Notfallpläne für das Worst-Case-Szenario.

Best-Case: Verstärkung der Marketingaktivitäten, um die neuen Kapazitäten zu bewerben.

Realistic-Case: Zuweisung zusätzlicher Ressourcen zum Projekt, Entwicklung eines detaillierten Plans zur Behebung technischer Probleme.

Worst-Case: Einrichtung eines Krisenmanagementteams, Vorbereitung auf mögliche Budgeterhöhungen und Zeitplananpassungen.

Schritt 4: Implementierung und Monitoring

Nachdem die Maßnahmenpläne entwickelt wurden, beginnt das Team mit der Implementierung des IT-Upgrades und überwacht kontinuierlich den Fortschritt im Vergleich zu den vordefinierten Szenarien. Bei Abweichungen werden entsprechende Maßnahmen ergriffen, um das Projekt wieder auf Kurs zu bringen oder auf unvorhergesehene Herausforderungen zu reagieren.

Fazit

Die Szenarioanalyse ermöglicht es dem Unternehmen, proaktiv auf eine Vielzahl möglicher Zukünfte vorbereitet zu sein. Durch das Durchspielen verschiedener Szenarien kann das Team potenzielle Risiken besser verstehen und effektive Strategien entwickeln, um mit Unsicherheiten umzugehen. Diese Vorbereitung hilft, die Resilienz des Projekts zu stärken und die Wahrscheinlichkeit eines erfolgreichen Abschlusses zu erhöhen.